به کلاینت هایی که با استفاده از یک Switch های مشترک به هم متصل هستند را یک Subnet فیزیکی می نامند. اما یک Subnet منطقی به دسته ای از کلاینت هایی گفته می شود که از سوئیچ های فیزیکی به صورت مشترک استفاده می کنند ولی به صورت منطقی از یکدیگر جدا شده اند هر Subnet منطقی به صورت کاملا مجزا از دیگر Subnet ها عمل می کند. به این روش VLAN گفته می شود و در واقع یک شبکه بزرگ را می توانم به شبکه های کوچکتر تقسیم کنیم. یکی از مزایای این روش کاهش Broadcast و افزایش امنیت سرور های داخلی می باشد.

مزایای VLAN

امنیت: بخش هایی از شبکه بزرگ که دارای اطلاعات حساس تری می باشند با جدا شدن از بخش های معمولی احتمال آسیب دیدن و یا هر گونه مشکلی برای داده های حساس را کم میکند.

کاهش هزینه ها: با استفاده از امکانات VLAN استفاده بهینه از تمامی منابع شبکه موجود به عمل آمده دیگر نیازی به ارتقای سخت افزاری در شبکه های بزرگ نیز همراه با هزینه بالا می باشد نیاز نخواهد بود.

عملکرد بهتر: با تبدیل شبکه های layer2 به ورک گروپ های منطقی ( دومین های برودکست ) ترافیک های غیر ضروری شبکه کم و در نتیجه عملکرد به همراه خواهد داشت.

بهینه سازی کارکرد مدیران آی تی و شبکه: همانطور که در ابتدا اشاره شد یکی از اهداف ذاتی از استفاده VLAN ها تبدیل انها به بخش های کوچکتر برای مدیریت راحت شبکه های بزرگ یاد کردیم این موضوع در تمامی زمینه ها از نصب یا اشکال یابی به راحتی به مدیر شبکه کمک خواهد کرد تا در اسرع وقت بتواند بخش مشکل دار شبکه را یافته و ایراد را رفع کند حال اینکه در صورت دسته بندی نشدن شاید این موضوع ساعت ها به طول انجامد. در بخش های بعدی این مقاله به مفاهیم بیشتری در مورد VLAN ها خواهیم پرداخت.

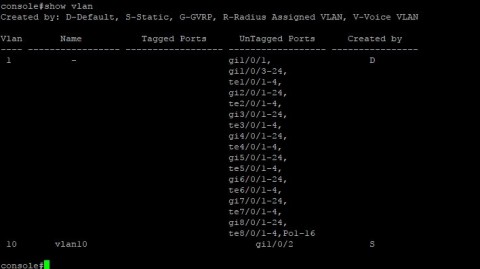

نکته: به طور پیش فرض تمامی پورت ها عضو VLAN یک هستند.

ایجاد VLANها بسیار ساده است تنها کافیست در Config Mode قرار گرفته و دستور زیر را وارد کنید:

console(config)#vlan database

console(config-vlan)#vlan 10

بسته به نوع عددی که برای VLAN می توان در نظر گرفت بین 1 تا 1005 یا بین 1 تا 4094 می باشد. همچنین بهتر است یک نام برای هر VLAN در نظر گرفت با دستور زیر:

console(config)#interface vlan 10console(config-if)#name vlan10جهت حذف یک VLAN از دستور زیر استفاده می کنیم:

console(config)#no vlan 10جهت اختصاص یک پورت به یک VLAN از دستور زیر استفاده می کنیم:

وارد اینترفیس مورد نظر شوید.

console(config)#interface GigabitEthernet 0/2اینترفیس را در حالت Access قرار می دهیم.

console(config-if)#switchport mode accessبا دستور زیر اینترفیس را عضو vlan 10 می کنیم.

console(config-if)#switchport access vlan 10جهت دیدن لیست vlan و port های اختصاص یافته به آن از دستور زیر استفاده می کنیم:

نکته : اگر پورتی در این دستور نمایش داده نشد ان پورت Trunk می باشد.

نکته: اطلاعات VLAN در فایل vlan.dat در حافظه فلش ذخیره می شود.

انواع mode های قابل استفاده برای هر پورت:

Access: این حالت جهت ارتباط سوئیچ و میزبان یا به عبارتی End Device ها کاربرد دارد و فریم به صورت untag (بدون تگ) ارسال می شوند.

Trunk: معمولا این حالت جهت ارتباط سوئیچ ها با یکدیگر استفاده می شود و فریم به صورت tag شده ارسال می شوند.

Dynamic: در این حالت به صورت مذاکره با طرف مقابل نوع Access یا Trunk انتخاب می شود.

VLAN Trunking چیست؟

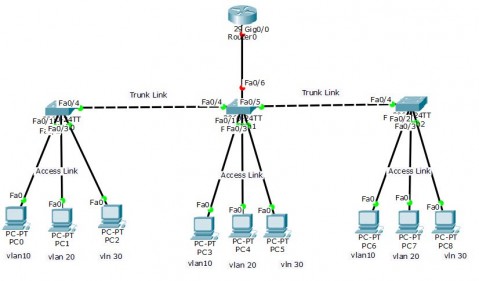

یک لینک یا پورت Trunk توانایی حمل ترافیک چندین VLAN را دارد و به طور معمول جهت ارتباط سوئیچ ها مورد استفاده قرار می گیرد. Trunk می تواند از پروتکل 802.1Q جهت حمل ترافیک VLAN استفاده کند.

802.1Q: پروتکل استاندارد و عمومی می باشد سایز Header که اضافه می شود 4 بایت می باشد و دارای قابلیت Native VLAN می باشد.

سوئیچ زمانی که یک Frame را روی پورت Access دریافت می کند شماره VLAN آن پورت را در Header مربوط به Frame قرار می دهد و به اصلاح Tag می شود و سپس مسیر را طی می کند تا به پورت که قرار است از آن خارج شود میرسد این Tag حذف شده و روی پورت ارسال می شود.

VLANs Allowed on the Trunkبه طور پیش فرض تمامی VLAN ها اجازه عبور از پورت Trunk را دارند. جهت تعیین پورت های که فقط اجازه عبور دارند از دستور زیر استفاده می کنیم:

Switch(config-if)#Switchport trunk allowed vlan 10,20,30Switch(config-if)#Switchport trunk allowed vlan allSwitch(config-if)#Switchport trunk allowed vlan add 20Switch(config-if)#Switchport trunk allowed vlan remove 30جهت تعیین پورت ترافیک از دستور زیر استفاده می کنیم :

به عنوان مثال پورت 5 را به عنوان پورت ترانک برای انتقال vlan ها انتخاب می کنیم :

console(config)#interface GigabitEthernet 0/5console(config-if)#switchport mode trunk