در پی یک حمله بزرگ اینترنتی که بر روی مودمهای ADSL صورت گرفت، ابتدا تصور میشد که تنها چند کاربر قربانی این حمله شدهاند اما بعد از انجام تحقیقات اولیه مشخص شد که تعداد این قربانیان به صدها هزار نفر میرسد. محققان دریافتند که تمامی درخواستها از سمت آدرس های 5.45.75.11- 5.45.75.36 مورد حمله قرار گرفتهاند.

هکرها با استفاده از تنوع و امکان اعمال تغییرات در دامنه(DNS ها)، سرورهای مورد استفاده را مورد حمله قرار میدهند. به این ترتیب که با استفاده از همین DNS، زمانی که شما وارد سایت جعلی میشوید، ای پی شما را پیدا می کنند و از طریق آن گزارش هایی به سرورها ارسال می کنند.

جلوگیری از هک شدن مودمهای ADSL

در پی تحقیقات به عمل آمده از سوی تيم امنيت شركت كيمرو مشخص شد که درخواست جعلي سايت(csrf) این امکان را برای مهاجمان فراهم کردهاست تا به سیستمها نفوذ کنند، چرا که پسورد ورود به آنها(blank) بوده و یا پسورد آن به صورت پیش فرض( Default ) خود دستگاه است به همین دلیل به راحتی تغییرات قابل اعمال است.

به دنبال بررسیهای انجام شده توسط کارشناسان نوران، در ادامه دو راه حل موقت برای رفع مشکل بازنشدن سایتها ارائه شدهاست.

1. از آنجا که این حفره امنیتی به علت Bug در فریمور(Frimware) مودمها ایجاد میشود، با به روزرسانی آنها به ورژنهای بالاتر، تا حدودی میتوان این مشکل را رفع کرد.

2. درصورتی که کاربران دارای روترهای میکروتیک هستند می توانند از آن به عنوان DNS سرورکلاینتهای خود استفاده کنند.

برای این کار مراحل زیر را در روتر خود انجام دهید:

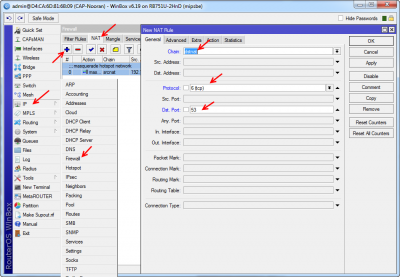

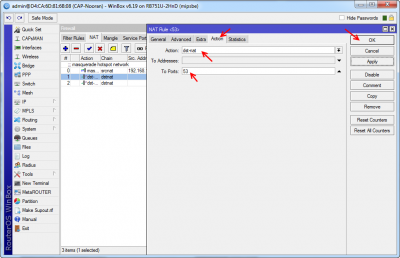

- در صفحه Winbox به مسیر IP -> Firewall بروید و برروی تب NAT کلیک کنید. دو Destination NAT برای پروتکل های UDP و TCP به ترتیب زیر ایجاد نمایید.

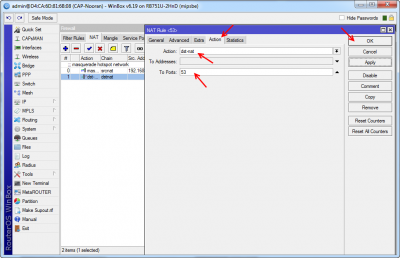

- برروی علامت + کلیک کنید. در پنجره باز شده Chain = dasnat ،Protocol = TCP ،Dst.Port= 53 و در تب Action، اکشن را dst-nat و To Port=53 قرار دهید.

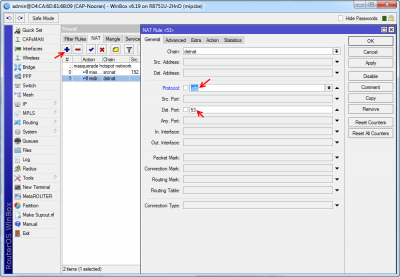

- مجدداً برروی علامت + کلیک کنید. در پنجره باز شده Chain = dasnat، Protocol = UDP، Dst.Port= 53 و در تب Action، اکشن را dst-natو To Port=53 قرار دهید.

-

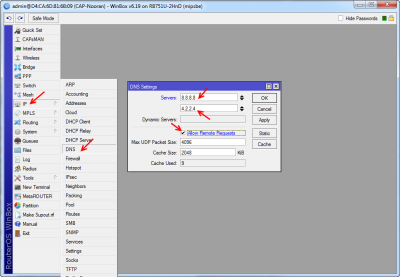

حال به مسیر IP -> DNS بروید. در پنجره باز شده فیلدهای Servers را با IP سرورهای معمول پرکنید (بهطور مثال 8.8.8.8 یا 4.2.2.4). بهخاطر داشته باشید که حتما تیک Allow Remote Requests را بزنید.