با افزایش استفاده از اینترنت و دستگاههای هوشمند در زندگی روزمره، اهمیت حفظ امنیت شبکههای وایرلس بیش از پیش احساس میشود.

تست نفوذ، یک روش موثر برای ارزیابی امنیت شبکههای وایرلس است که به سازمانها امکان میدهد آسیبپذیریها را شناسایی و رفع کنند تا از دادهها در برابر حملات احتمالی محافظت نمایند.

در این مقاله، ما به بررسی روشهای تست نفوذ شبکههای وایرلس و نکاتی برای حفظ امنیت آنها میپردازیم.

تست نفوذ وایرلس چیست؟

تست نفوذ وایرلس (Wireless Penetration Testing) فرآیندی است که در آن امنیت شبکههای بیسیم سازمانها و شرکتها به صورت عملی بررسی و ارزیابی میشود.

هدف از این تست، شناسایی نقاط ضعف، آسیبپذیریها و خطرات امنیتی موجود در شبکه وایرلس است تا قبل از اینکه هکرها و مهاجمان سایبری بتوانند از آنها سوء استفاده کنند.

این تستها شامل تلاش برای دستیابی غیرمجاز به شبکه، شنود دادهها، ایجاد حملات Man-in-the-Middle و سایر تکنیکهای نفوذ است.

در طول فرآیند تست نفوذ وایرلس، از ابزارها و روشهای مختلفی برای ارزیابی امنیت شبکه استفاده میشود. این روشها شامل اسکن آسیبپذیری، حمله spoofing، حملات deauthentication Wi-Fi و تکنیکهای دیگر برای بررسی امکان سوءاستفاده و نفوذ به شبکه هستند. نتایج حاصل از تست نفوذ، اطلاعات ارزشمندی درباره آسیبپذیریهای امنیتی فراهم میآورد.

انجام تست نفوذ وایرلس به طور منظم، بخش مهمی از استراتژی امنیتی هر سازمانی است تا از دادهها و منابع خود در برابر تهدیدات و حملات سایبری محافظت کند.

روش های تست نفوذ وایرلس

1- اسکن و شناسایی شبکه:

اولین قدم در تست نفوذ وایرلس، شناسایی شبکههای بیسیم و جمعآوری اطلاعات مربوط به آنها مانند SSID، مک آدرس اکسس پوینتها، نوع رمزنگاری و غیره است. این کار معمولاً با استفاده از ابزارهای اسکن شبکه مانند Airodump-ng انجام میشود.

2- بررسی آسیبپذیریها:

پس از شناسایی شبکهها، گام بعدی تجزیه و تحلیل آسیبپذیریهای احتمالی در شبکه است. این کار میتواند شامل تست آسیبپذیریهای معروف، بررسی تنظیمات ناامن شبکه و ارزیابی استفاده از پروتکلهای رمزنگاری قوی باشد.

3- حملات کلمه عبور:

یکی از رایجترین روشها برای نفوذ به شبکههای بیسیم، حملات برای شکستن کلمات عبور است. این شامل استفاده از تکنیکهایی مانند حملات dictionary، حملات brute force و ... برای دستیابی به کلیدهای امنیتی میباشد.

4- حملات Man-in-the-Middle:

در این روش، مهاجم بین ارتباط کاربر و اکسس پوینت قرار میگیرد تا دادههای ارسالی و دریافتی را بدون اطلاع آنها شنود یا تغییر دهد. این حملات میتواند به سرقت اطلاعات حساس منجر شود.

5- سوءاستفاده از آسیبپذیریهای نرمافزاری و سختافزاری:

این شامل بهرهبرداری از نقصهای امنیتی شناخته شده در نرمافزارها و سختافزارهای مرتبط با شبکه بیسیم مانند اکسس پوینتها و روترها است.

6- ساخت شبکههای جعلی و فیشینگ:

ایجاد یک شبکه Wi-Fi جعلی با نامی مشابه شبکه اصلی (Evil Twin) برای فریب دادن کاربران به اتصال به آن و سپس سرقت اطلاعات مانند نام کاربری و کلمه عبور.

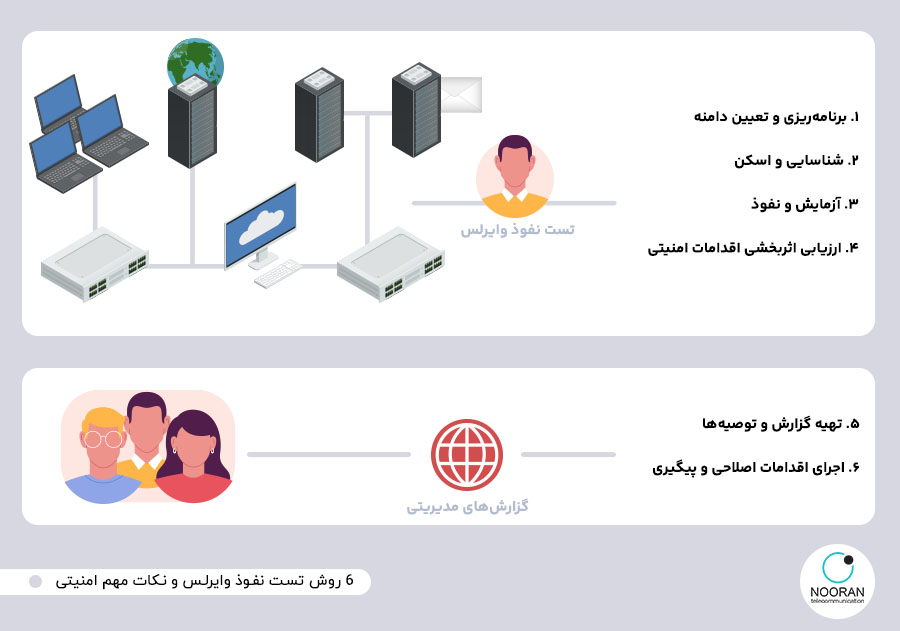

مراحل انجام تست نفوذ وایرلس

انجام تست نفوذ وایرلس به منظور ارزیابی امنیت شبکههای بیسیم و شناسایی نقاط ضعفی که ممکن است توسط مهاجمین سوءاستفاده شوند، از چندین مرحله کلیدی تشکیل شده است. این مراحل به طور معمول شامل:

-

برنامهریزی و تعیین دامنه

این مرحله شامل تعیین دقیق اهداف تست، دامنه و محدوده شبکههای بیسیم مورد نظر برای تست و توافق بر سطح دسترسی و روشهای تست است. همچنین، این مرحله شامل تهیه یک توافقنامه مجوز نفوذ به منظور حفظ قانونمندی فرآیند میباشد.

-

شناسایی و اسکن

در این مرحله، تسترها شروع به شناسایی شبکههای بیسیم و جمعآوری اطلاعات در دامنه تعیین شده میکنند. اسکن آسیبپذیریها نیز در این مرحله انجام میگیرد تا نقاط ضعف احتمالی شناسایی شوند.

-

آزمایش و نفوذ

پس از شناسایی شبکهها و آسیبپذیریهای احتمالی، تسترها اقدام به اجرای حملات کنترلشده برای ارزیابی میزان آسیبپذیری شبکه میکنند. این یعنی تلاش برای نفوذ به شبکه با استفاده از تکنیکهایی که پیشتر به آنها اشاره کردیم.

-

ارزیابی اثربخشی اقدامات امنیتی

در این مرحله، تسترها اقدام به ارزیابی اثربخشی سیاستها و اقدامات امنیتی موجود در شبکه میکنند که شامل بررسی استفاده از رمزنگاریهای قوی، احراز هویت و دسترسیهای مدیریتی است.

-

تهیه گزارش و توصیهها

پس از انجام تستها و ارزیابیها، تسترها گزارشی جامع از یافتهها، نقاط ضعف شناسایی شده، میزان ریسک هر آسیبپذیری و توصیههایی برای بهبود امنیت شبکه ارائه میدهند. این گزارش باید اطلاعات کافی برای اقدامات اصلاحی توسط مدیران شبکه را فراهم کند.

-

اجرای اقدامات اصلاحی و پیگیری

مرحله نهایی شامل اجرای توصیههای امنیتی ارائه شده در گزارش تست نفوذ است. پس از اجرای این اقدامات، ممکن است تست نفوذ مجددی برای اطمینان از رفع موثر نقاط ضعف انجام شود.

معرفی بهترین ابزارهای تست نفوذ وایرلس

در فرآیند تست نفوذ وایرلس از ابزارهای متنوعی برای شناسایی نقاط ضعف و ارزیابی امنیت شبکههای بیسیم استفاده میشود. در ادامه به برخی از بهترین و محبوبترین ابزارهای مورد استفاده در این زمینه اشاره میکنیم:

Aircrack-ng

مجموعهای قدرتمند از ابزارها برای تست امنیت شبکههای بیسیم که برای شکستن رمزنگاریها، تحلیل پکتهای شبکه، تست کلمات عبور و شناسایی شبکهها استفاده میشود.

Wireshark

یک تحلیلگر پروتکل شبکه است که امکان بازرسی دادههای ذخیره شده شبکه را فراهم میسازد. وایرشارک برای تجزیه و تحلیل پکتها و شناسایی الگوهای مشکوک در ترافیک شبکه بسیار مفید است.

Kismet

یک ابزار تشخیص شبکه بیسیم و سیستم نظارت بر ترافیک است که میتواند شبکههای بیسیم مخفی را نیز شناسایی کند. کیسمت به شناسایی اکسس پوینتها و کلاینتهای شبکه بدون نیاز به ارسال ترافیک فعال، کمک میکند.

Airsnort

ابزاری برای شکستن رمزنگاریهای WEP، کوتاه شده Wired Equivalent Privacy، میباشد که از تجزیه و تحلیل پکتهای اطلاعاتی برای استخراج کلیدهای رمزنگاری استفاده میکند.

Fern WiFi Cracker

یک ابزار گرافیکی برای تجزیه و تحلیل آسیبپذیریهای شبکههای بیسیم و اجرای حملات خودکار برای شکستن رمزهای عبور WEP و WPA است. این ابزار در Kali Linux قابل دسترس است.

Reaver

ابزاری مخصوص برای اجرای حملات brute-force علیه WPS به منظور استخراج PIN و کلیدهای WPA/WPA2 شبکههای بیسیم. این ابزار میتواند آسیبپذیریهای موجود در پیکربندی WPS را به سرعت شناسایی کند.

CoWPAtty

ابزاری برای انجام حملات دیکشنری بر روی رمزهای عبور WPA-PSK. از این ابزار برای شکستن رمزهای عبور استفاده میشود.

Wifite

از این اسکریپت برای حمله به چندین شبکه بیسیم که دارای WEP و WPA هستند، استفاده میشود. Wifite برای سادهسازی فرآیند حمله به شبکههای بیسیم طراحی شده است و از تکنیکهای مختلفی برای این منظور استفاده مینماید.

با این چند روش امنیت ارتباط وایرلس را افزایش دهید

استفاده از رمزنگاری قوی

استانداردهای رمزنگاری WPA3 یا WPA2 برای محافظت از شبکه وایرلس ضروری هستند. این استانداردها از الگوریتمهای رمزنگاری پیشرفتهای استفاده میکنند که امکان شکستن رمز را به طور چشمگیری دشوار میکنند.

تغییر نام کاربری و رمز عبور پیشفرض

بسیاری از روترها و اکسس پوینتهای وایرلس با نام کاربری و رمز عبور پیشفرض عرضه میشوند که به راحتی قابل حدس زدن هستند. تغییر این اطلاعات با نامها و رمزهای عبور قوی و منحصر به فرد، امنیت شبکه را بهبود میبخشد.

فعالسازی فیلترینگ مک آدرس

با فعالسازی فیلترینگ مک آدرس، میتوانید تعیین کنید که چه دستگاههایی اجازه دسترسی به شبکه وایرلس را دارند. این کار با افزودن مک آدرسهای مجاز به لیست سفید روتر انجام میشود.

غیرفعال کردن WPS

این ویژگی به دستگاهها اجازه میدهد تا با فشردن یک دکمه یا وارد کردن یک PIN به شبکه وصل شوند. با این حال، این ویژگی میتواند یک نقطه ضعف امنیتی باشد و باید غیرفعال شود.

راهاندازی شبکه مهمان (Guest Network)

ایجاد یک شبکه مجزا برای مهمانها و بازدیدکنندگان به منظور جلوگیری از دسترسی آنها به فایلها و دادههای حساس در شبکه اصلی.

بهروزرسانی نرمافزار

یکی از مهمترین اقداماتی است که میتوانید برای حفظ امنیت شبکه وایرلس خود انجام دهید. بهروزرسانیها معمولاً شامل رفع آسیبپذیریهای امنیتی، بهبود عملکرد و افزودن قابلیتهای جدید هستند.

استفاده از شبکههای مجازی (VLAN) برای جداسازی ترافیک

ایجاد VLANها برای جدا کردن ترافیک حساس از سایر دادهها میتواند به کاهش خطر نفوذ به شبکههای حساس کمک کند.

کنترل دسترسی به شبکه

استفاده از راهکارهای کنترل دسترسی پیشرفته مانند سیستمهای شناسایی و مدیریت هویت و دسترسی (IAM) برای کنترل دقیقتر کاربران و دستگاههایی که به شبکه دسترسی دارند.

آموزش کاربران

آموزش کاربران در مورد اهمیت امنیت وایرلس و توصیههای امنیتی، مانند استفاده از رمزهای عبور قوی و اجتناب از اتصال به شبکههای عمومی ناامن.